L’information est disponible en anglais, en néerlandais et en hébreu, mais toujours pas en français…

http://news.softpedia.com/news/locky-ransomware-distribution-network-hacked-to-show-warning-message-instead-504154.shtml

The practice of hacking malware botnets and then replacing their payloads with pro-user content is starting to become the norm, with another of these incidents being reported by the team from F-Secure.

The company says that one of its security researchers stumbled upon a weird sample coming from the server network (botnet) from which most of the Locky ransomware-carrying spam is sent out.

The file was a ZIP archive containing a JavaScript file. If the user double-clicked this JavaScript file, the script would download in normal circumstances the Locky ransomware and launch it into execution, effectively encrypting their files.

This time around, the F-Secure researcher, named Päivi T., discovered that, instead of Locky, this file was downloading something different, also launching it into execution.

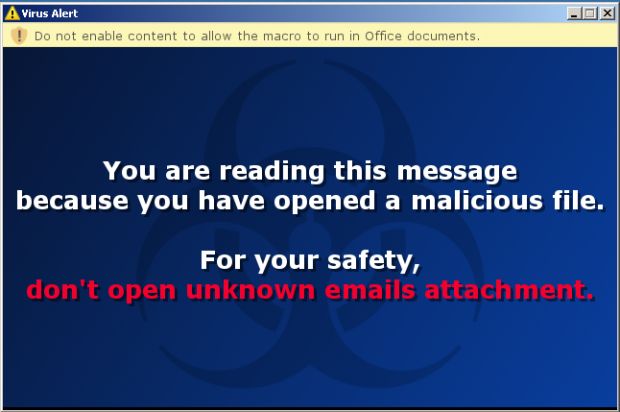

It appears that someone hacked the Locky distribution network and replaced the Locky ransomware payload with a benign file that showed a simple popup warning users not to open email attachments from untrusted sources (screenshot below).

« You are reading this message because you have opened a malicious file, » the popup reads. « For your safety, don’t open unknown emails attachment. »[sic]

Something like this happened before last February, when somebody hacked the Dridex botnet to deliver a version of the Avira antivirus installer instead of the Dridex banking trojan, and then again last month with the Locky network, when someone replaced the ransomware with an empty file that read « STUPID LOCKY. »

http://www.scmagazine.com/gray-hats-hack-locky-again-replaces-payload-with-ransomware-psa/article/497004/

May 17, 2016

A distributor of Locky ransomware fell victim to a gray hay hacker who replaced the malicious payload with a warning message for Internet users.

Another gray hat hacker has tampered with the distribution of Locky ransomware, replacing the payload with a public-service message to potential victims, warning not to open strange files.

The incident comes about two weeks after anti-virus company Avira reported that an unknown perpetrator broke into a prominent command and control server and replaced Locky with coding that delivered the message “Stupid Locky.”

This time, F-Secure reported on its blog that “Paivi,” one of the researchers on its threat intelligence team, discovered evidence of a similar hack, in which the payload was replaced with the following message: “You are reading this message because you have opened a malicious file. For your safety, don’t open unknown email attachment [sic].”

F-Secure did not suggest there was a connection between the two hacks.

https://www.security.nl/posting/471084/Gesaboteerde+Locky-ransomware+waarschuwt+slachtoffers

Weer is iemand erin geslaagd een distributiekanaal van de beruchte Locky-ransomware te saboteren en te gebruiken voor het waarschuwen van slachtoffers. Locky werd onlangs nog door het Russische anti-virusbedrijf Kaspersky Lab één van de grootste plagen van het eerste kwartaal van dit jaar genoemd.

De ransomware verspreidt zich via e-mailbijlagen. Het gaat dan bijvoorbeeld om zip-bestanden die zogenaamd een rekening of aanmaning bevatten. Het zip-bestand bevat weer een JavaScript-bestand dat de Locky-ransomware op de computer downloadt en installeert. Ook in Nederland werden computers door Locky versleuteld. Het Duitse anti-virusbedrijf Avira meldde onlangs dat iemand toegang had gekregen tot de server waar de Locky-ransomware vandaan wordt gedownload en daar de ransomware door een dummy-bestand had vervangen.

Slachtoffers kregen in dit geval alleen een foutmelding op hun computer te zien en er worden geen bestanden tegen losgeld versleuteld, zoals Locky wel doet. Nu is wederom één van de downloadservers gesaboteerd, zo meldt het Finse F-Secure. In plaats van een dummy-bestand wordt nu onderstaande waarschuwing gedownload en op het scherm getoond. Wie erachter zit is onbekend.

http://www.haaretz.co.il/captain/software/.premium-1.2947548

Locky היא אחת מתוכנות הכופר המסוכנות והמצליחות הפעילות כיום. בדרך כלל, התוכנה שמופצת באמצעות אימיילים, משתלטת על המחשב, מצפינה את הקבצים של המשתמשים, ודורשת כופר בביטקוין כדי לשחרר אותם. ביממה האחרונה מתברר שמישהו החליט להרוס קצת את החגיגה, ולא בפעם הראשונה. חוקרי אבטחה מדווחים כי האקרים פרצו לאחד השרתים שמפיצים את תוכנת הכופר וחיבלו בפעולתה. בעקבות זאת, חלק מקורבנות של « לוקי » שנפגעו ביממה האחרונה לא סבלו מההשפעה ההרסנית של התוכנה אלא קיבלו הודעת אזהרה. « אתה קורא את ההודעה הזאת מפני שפתחת קובץ זדוני. למען ביטחונך, אל תפתח צרופות אימייל לא מזוהות », נכתב בהודעה. זו לא הפעם הראשונה שבה…

http://news.softpedia.com/news/locky-ransomware-distribution-network-hacked-to-show-warning-message-instead-504154.shtml

Locky Ransomware Distribution Network Hacked to Show Warning Message Instead

Hacking malware botnets is becoming a common occurance

May 17, 2016 12:23 GMT · By Catalin Cimpanu ·

The practice of hacking malware botnets and then replacing their payloads with pro-user content is starting to become the norm, with another of these incidents being reported by the team from F-Secure.

The company says that one of its security researchers stumbled upon a weird sample coming from the server network (botnet) from which most of the Locky ransomware-carrying spam is sent out.

The file was a ZIP archive containing a JavaScript file. If the user double-clicked this JavaScript file, the script would download in normal circumstances the Locky ransomware and launch it into execution, effectively encrypting their files.

This time around, the F-Secure researcher, named Päivi T., discovered that, instead of Locky, this file was downloading something different, also launching it into execution.

It appears that someone hacked the Locky distribution network and replaced the Locky ransomware payload with a benign file that showed a simple popup warning users not to open email attachments from untrusted sources (screenshot below).

« You are reading this message because you have opened a malicious file, » the popup reads. « For your safety, don’t open unknown emails attachment. »[sic]

Something like this happened before last February, when somebody hacked the Dridex botnet to deliver a version of the Avira antivirus installer instead of the Dridex banking trojan, and then again last month with the Locky network, when someone replaced the ransomware with an empty file that read « STUPID LOCKY. »

CHECK OUT THE GALLERY (2 Images)

http://www.scmagazine.com/gray-hats-hack-locky-again-replaces-payload-with-ransomware-psa/article/497004/

Gray hats hack Locky again, replaces payload with ransomware PSA

A distributor of Locky ransomware fell victim to a gray hay hacker who replaced the malicious payload with a warning message for Internet users.

The incident comes about two weeks after anti-virus company Avira reported that an unknown perpetrator broke into a prominent command and control server and replaced Locky with coding that delivered the message “Stupid Locky.”

This time, F-Secure reported on its blog that “Paivi,” one of the researchers on its threat intelligence team, discovered evidence of a similar hack, in which the payload was replaced with the following message: “You are reading this message because you have opened a malicious file. For your safety, don’t open unknown email attachment [sic].”

F-Secure did not suggest there was a connection between the two hacks.

https://www.security.nl/posting/471084/Gesaboteerde+Locky-ransomware+waarschuwt+slachtoffers

Gesaboteerde Locky-ransomware waarschuwt slachtoffers

Weer is iemand erin geslaagd een distributiekanaal van de beruchte Locky-ransomware te saboteren en te gebruiken voor het waarschuwen van slachtoffers. Locky werd onlangs nog door het Russische anti-virusbedrijf Kaspersky Lab één van de grootste plagen van het eerste kwartaal van dit jaar genoemd.

De ransomware verspreidt zich via e-mailbijlagen. Het gaat dan bijvoorbeeld om zip-bestanden die zogenaamd een rekening of aanmaning bevatten. Het zip-bestand bevat weer een JavaScript-bestand dat de Locky-ransomware op de computer downloadt en installeert. Ook in Nederland werden computers door Locky versleuteld. Het Duitse anti-virusbedrijf Avira meldde onlangs dat iemand toegang had gekregen tot de server waar de Locky-ransomware vandaan wordt gedownload en daar de ransomware door een dummy-bestand had vervangen.

Slachtoffers kregen in dit geval alleen een foutmelding op hun computer te zien en er worden geen bestanden tegen losgeld versleuteld, zoals Locky wel doet. Nu is wederom één van de downloadservers gesaboteerd, zo meldt het Finse F-Secure. In plaats van een dummy-bestand wordt nu onderstaande waarschuwing gedownload en op het scherm getoond. Wie erachter zit is onbekend.

http://www.haaretz.co.il/captain/software/.premium-1.2947548

במקום להצפין קבצים

שרתים של אחת מתוכנות הכופר המצליחות ביותר של השנים האחרונות נפרצו בפעם השנייה בחודש; זה לא מפריע לה להמשיך לתקוף משתמשים דרך שרתים אחריםLocky היא אחת מתוכנות הכופר המסוכנות והמצליחות הפעילות כיום. בדרך כלל, התוכנה שמופצת באמצעות אימיילים, משתלטת על המחשב, מצפינה את הקבצים של המשתמשים, ודורשת כופר בביטקוין כדי לשחרר אותם. ביממה האחרונה מתברר שמישהו החליט להרוס קצת את החגיגה, ולא בפעם הראשונה. חוקרי אבטחה מדווחים כי האקרים פרצו לאחד השרתים שמפיצים את תוכנת הכופר וחיבלו בפעולתה. בעקבות זאת, חלק מקורבנות של « לוקי » שנפגעו ביממה האחרונה לא סבלו מההשפעה ההרסנית של התוכנה אלא קיבלו הודעת אזהרה. « אתה קורא את ההודעה הזאת מפני שפתחת קובץ זדוני. למען ביטחונך, אל תפתח צרופות אימייל לא מזוהות », נכתב בהודעה. זו לא הפעם הראשונה שבה…

Aucun commentaire:

Enregistrer un commentaire